上周一,美国网络安全和基础设施安全局CISA新增了多个关键漏洞,包括Fortinet FortiClient EMS、Ivanti EPM Cloud Services Appliance及Nice Linear eMerge ESeries OS至其已知利用漏洞KEV目录。随后,周二还添加了一项高危漏洞,该漏洞影响Microsoft SharePoint Server。

Fortinet的漏洞最早于3月12日被披露,这是一种SQL注入缺陷,可能使未经身份验证的攻击者能够进行远程代码执行RCE。该漏洞被追踪为CVE202348788,其概念验证PoC利用程序于3月21日由Horizon3ai发布。

Fortinet在3月21日更新了其建议,表示该漏洞正在被积极利用。

“Fortinet努力在客户安全与透明文化之间保持平衡。我们通过Fortinet的PSIRT建议流程主动向客户沟通,建议他们遵循提供的指导。”Fortinet发言人在一封电子邮件中告诉SC Media。

CVE202348788的CVSS评分为98,影响FortiClient EMS版本720至722,以及701至7010。

Horizon3ai的研究人员在其博文中概述了FortiClient EMS的关键组件企业端点管理解决方案如何彼此通信,以及攻击者如何利用这一系列连接实现RCE。

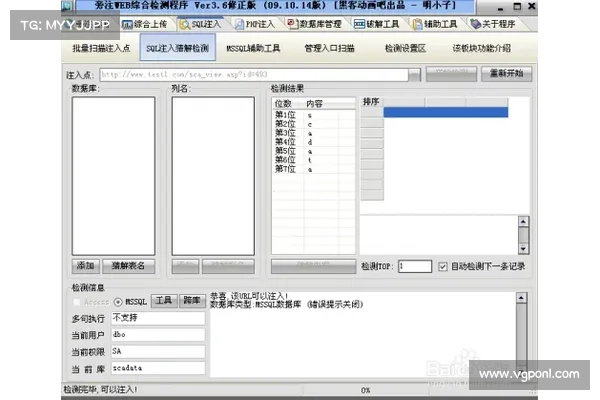

FmcDaemonexe是与注册客户端端点通信的主要组件,监听端口8013上的请求,并将数据库操作请求转发到FCTDasexe数据访问服务器。FCTDasexe将这些消息转化为SQL查询,并与Microsoft SQL Server数据库进行交互。

研究人员发现,FcmDaemon与FCTDas之间传递的消息中包含一个FCTUID作为数据库查询的一部分。通过构造一个请求,将此FCTUID更改为自己的输入,并通过端口8013发送此请求,研究人员成功实现了SQL注入,因为该元素没有进行清理。

他们进一步演示了如何通过构造注入输入,利用Microsoft SQL Server的内置命令Shell功能xpcmdshell实现RCE。即使数据库最初未配置运行xpcmdshell命令,也可以使用其他SQL注入启用该功能。

研究人员发布的PoC利用程序不包含RCE功能,但可以让用户确认其实例是否易受SQL注入攻击。

Horizon3ai的漏洞开发者James Horseman告诉SC Media,该公司未追踪与CVE202348788相关的外部活动,并指向其博文中的建议。

博文中提到,用户可以在位于CProgram Files (x86) FortinetFortiClientEMSlogs的日志文件中查找来自未识别客户端的连接以及其他潜在的妥协指标。Microsoft SQL Server日志也可以审查以获取通过xpcmdshell执行命令的证据。

安全组织Shadowserver报告称,3月23日其扫描器检测到130个FortiClient EMS实例存在CVE202348788漏洞,其中30个在美国。

“请注意,我们仅在Web界面上进行版本检查,利用该漏洞需要访问tcp/8013上的FmcDaemon。”该组织在X前Twitter上写道。

GreyNoise也在追踪这一漏洞,并且截至目前已经检测到四个恶意IP试图利用该漏洞,所有这些IP均被标记为机会主义TLS/SSL爬虫。

CISA于周一发表了一项与FBI联合发布的“安全设计”警报,建议软件开发者防止SQL注入漏洞。该警报特别提到[MOVEit文件传输服务攻击](

hdv6黑洞加速官网

hdv6黑洞加速官网